Das Problem mit der öffentlichen wp-login.php Maske

WordPress wird auf 43% aller Webseiten verwenden. Das weckt selbstverständlich auch das Interesse der Angreifer. Durch die Seitenstruktur ist es für Angreifer ein leichtes sich Zugriff zur Anmeldemaske zu beschaffen. Wenn die Website durch Angreifer infiltriert wurde, kann es zu finanziellen und rechtlichen Schäden führen. Lösegeld für die Freigabe der Webseite oder Kundendaten sind häufige Ziele.

Können Namen, Adresse, oder sogar nur E-Mail Konten abgegriffen werden, sind Sie verpflichtet, das den Betroffenen mitzuteilen. Schlimmer wird es bei Zahlungsinformationen. Werden die Daten weiterverkauft, kann das Ganze ein langes juristisches Nachspiel haben. Aber auch das Vertrauen der Kunden ist damit weg.

Bei den meisten WordPress Webseiten ist die Loginmaske öffentlich abrufbar unter:

Überprüfen Sie Ihre Domain, ob dies auch bei Ihnen der Fall ist.

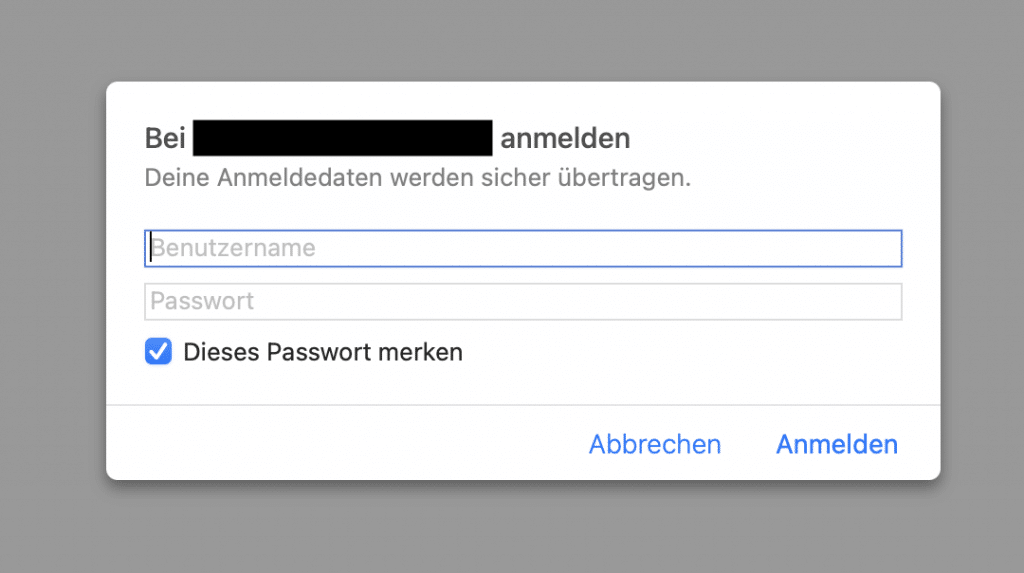

Bei unserer Domain werden Sie sehen, dass kein Zugriff möglich ist:

https://web-agentur.cloud/wp-admin

Unsere Seite ist durch einen serverseitigen Schutzmechanismus abgesichert.

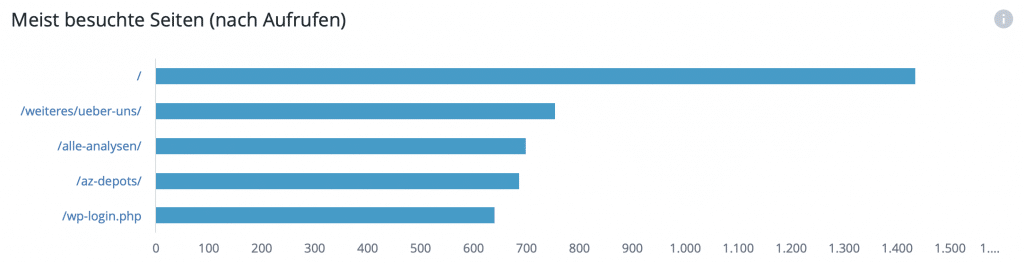

Diese Bilder geben uns Aufschluss über die am häufigsten besuchten Seiten einer Website. Gut zu erkennen, wie vor alle die Login-Seite als direkter Seitenaufruf, sogar häufiger als die Startseite (die Startseite wird durch den Backslash dargestellt) aufgerufen wird.

Denn die Domain wird tausendfach pro Minute von automatischen Systemen der Angreifer besucht.

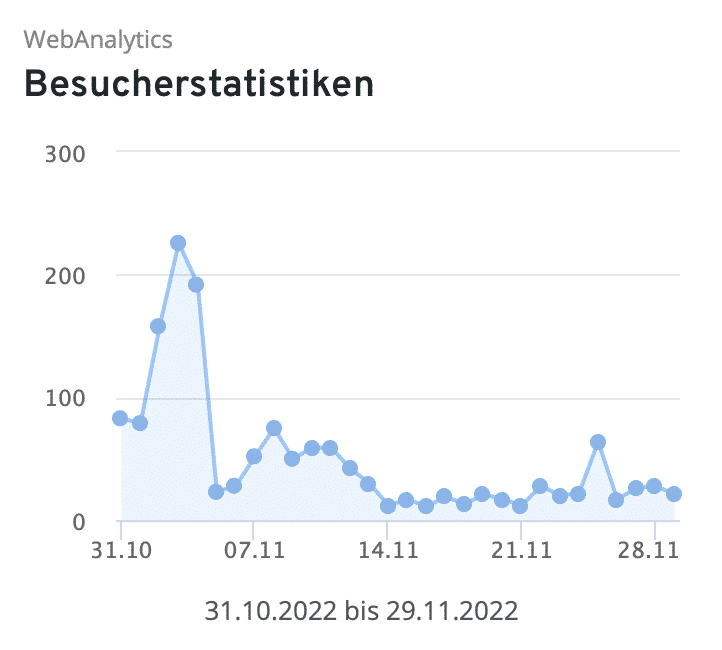

Die Besucherstatistik zeigt einen direkten Abfall der Seitenaufrufe durch Angreifer, als Gegenmaßnahmen zum 06.11. unternommen wurde.

Noch viel schlimmer ist. Nicht nur die Loginmaske ist für die ganze Welt sichtbar. Auch ihr Benutzername. Das bedeutet, die Angreifer müssen nur noch das Passwort knacken.

Den Benutzernamen kann man leicht über eine Anfrage an ihredomain.com/wp-json/wp/v2/users/1 herausfinden. Das ist nicht bei allen Seiten der Fall, aber sehr häufig. Alternativ verwenden Angreifer, ihre Administrator Mailadresse, die eventuell bei Kommentarfeldern oder im Impressum sichtbar ist. Jetzt fehlt nur noch das Passwort.

Wie bekommen Angreifer das Passwort heraus?

Leicht sind mehr als 10 Anfragen via Brute-Force-Attacke in der Sekunde möglich, ohne dass ein Server mit geringer Leistungsfähigkeit down geht. Das sind 36.000 Versuche das Passwort zu knacken in der Stunde. Bei stärkeren Servern geht da noch viel mehr.

Nutzlose Plugins

Jetzt gibt es für WordPress Sicherheits-Plugins, die damit werben, einfach die IP-Adresse für eine gewisse Zeit zu blockieren. Doch die Angreifer hält das nicht ab. Diese arbeiten mit Listen von mehreren tausend IP-Adressen und können diese jederzeit wechseln.

Diese Plugins lassen Sie im falschen Schutz.

Die Lösung

Doch es gibt eine so simple und doch so einfache Lösung. Was, wenn wir die Anmeldemaske verstecken? Nicht indem wir die URL ändern, sondern indem wir gezielt die wp-login.php Datei auf dem Server hinter einer serverseitigen Loginmaske verstecken.

Aber auch Ihre Seitenperformance nimmt dadurch deutlich zu, da viel weniger Anfragen an das /wp-login.php und /wp-admin.php Verzeichnis gesendet werden.

Das wirkt sich positiv auf ein höheres Google Ranking aus, da schnellere Seiten auch höher gelistet werden.